De Blog Have Fun |

- Catch me if you can: Quellen-Telekommunikationsüberwachung zwischen Recht und Technik - Netzpolitik.org

- Mit gesamter Familie: Robbie Williams zieht in die Schweiz! - Promiflash.de

- Hertha BSC: Sami Khedira glücklich über sein Comeback in der Bundesliga - t-online.de

- Super Bowl 2021 - Anpfiff, Halbzeitshow, Teams, Livestream, Fernsehen Deutschland & Favoriten - RP ONLINE

- Schwerer Sturz am Seilbahnstadl-Sprung - FAZ - Frankfurter Allgemeine Zeitung

- GNTM-Start 2021: Ein „Schmeiß ins kalte Wasser“ für Heidis Meeeedchen - VIP.de, Star News

- Mitspieler Pepe weint aus Sorge:Nanú verliert minutenlang das Bewusstsein - n-tv NACHRICHTEN

- FC Bayern: Hansi Flick will bei Klub-WM „Geschichte schreiben“ - Spieler wenden sich aus Sorge an Rummenigge - tz.de

- FC Bayern: Rummenigge erklärt, wieso Alaba kein Abschiedsspiel bekommt - SPORT1

- Neue Enthüllungen zur Datenaffäre - Ist beim VfB Stuttgart alles noch viel schlimmer? - Stuttgarter Zeitung

- 「恐ろしい建物ができていた」 工業用ミシンなどプロの機器を使える工房が東京・日暮里に誕生 「天国発見」と反響呼ぶ - - ねとらぼ

- Album der Woche mit The Weather Station: Und jetzt zur Großwetterlage! - DER SPIEGEL

- PK nach Bayern München | Bundesliga | Hertha BSC - Hertha BSC

- Was, wenn Bürki wieder fit ist?:BVB droht heikle Torwart-Diskussion - n-tv NACHRICHTEN

- 木梨憲武、TBSラジオ『爆笑問題の日曜サンデー』生出演へ「ちょっと遊びに行きたい」 - ORICON NEWS

- 高畑充希にじいろカルテの医者役で「クレしん」声優 - ニッカンスポーツ

- 俳優クリストファー・プラマー氏死去 トラップ大佐役 - 朝日新聞デジタル

- 俳優C・プラマーさん死去 91歳 『サウンド・オブ・ミュージック』 - AFPBB News

- 日本将棋連盟が獲得賞金・対局料ランキング発表 藤井聡太2冠は4554万円で4位(スポニチアネックス) - Yahoo!ニュース - Yahoo!ニュース

- 185 deutsche Schauspieler/innen feiern ihr Coming-out - VIP.de, Star News

- Königin Elizabeth II. trauert um einen engen Freund - t-online

- Chelsea besiegt Tottenham in Premier League: Tuchel schwärmt - FAZ - Frankfurter Allgemeine Zeitung

- FC Bayern, News und Gerüchte: FCB offenbar mit Interesse an Juventus-Verteidiger - SPOX

- ATP Cup: Deutsche Herren um Zverev schlagen Serbien mit Djokovic - SPORT1

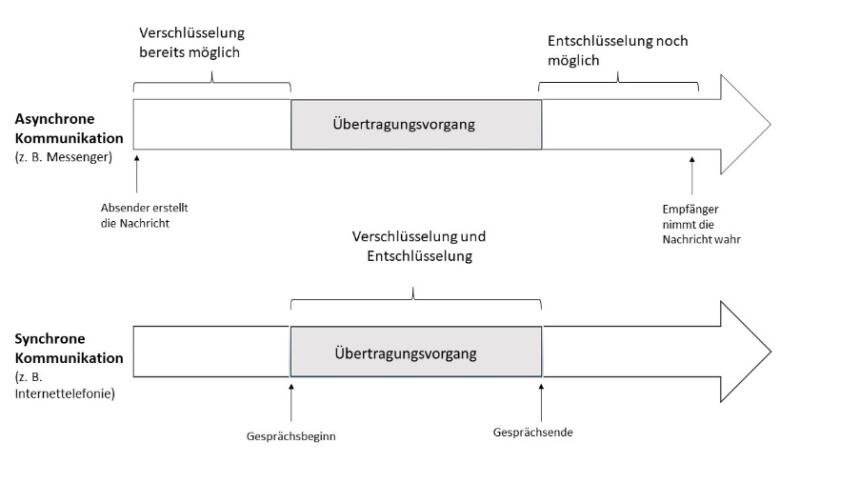

| Posted: 06 Feb 2021 12:08 AM PST Die Quellen-TKÜ ist grundrechtsdogmatisch gleichsam ein Sandwichkind zwischen Telekommunikationsüberwachung und Online-Durchsuchung. Mit ihrer kleinen Schwester, der Telekommunikationsüberwachung, teilt sie die Eigenschaft, auf die gleichen Kommunikationsdaten, nämlich zu übermittelnde Inhalte, zuzugreifen. Mit ihrer großen Schwester, der Online-Durchsuchung hat sie gemeinsam, das gesamte Endgerät zu infiltrieren. Anders als diese darf sie aber nicht das Gesamtsystem ausspähen, sondern ausschließlich „laufende Kommunikation" überwachen. Wie sich dies technisch gewährleisten lässt, damit die Quellen-TKÜ nicht in eine Online-Durchsuchung umschlägt, präzisieren die Ermächtigungsnormen bislang nur ungenügend. Der Beitrag sucht nach grundrechtsdogmatisch tragfähigen Antworten auf die verfassungsrechtlichen Problemlagen und legt den Finger in offene Wunden der gesetzlichen Regelungen. Prof. Dr. Mario Martini ist Lehrstuhlinhaber an der Universität Speyer und Leiter des Programmbereichs Transformation des Staates in Zeiten der Digitalisierung am Deutschen Forschungsinstitut für öffentliche Verwaltung. Sarah Fröhlingsdorf ist dort Forschungsreferentin. Dieser Beitrag erschien zunächst als Extra der Neuen Zeitschrift für Verwaltungsrecht. Veröffentlichung mit freundlicher Genehmigung der Autor:innen. Alle Rechte vorbehalten. I. Telekommunikationsüberwachung an der Quelle?Manch einem Ermittler, der den WhatsApp- oder Telegram-Chat eines Verdächtigen einmal mehr nicht überwachen kann, weil die Kommunikation verschlüsselt erfolgt, geht unausgesprochen die Losung durch den Kopf: „Ist der Wassertopf leer, vermag die Quelle den Durst zu stillen." Genau dieser Logik folgt die sog. Quellen-TKÜ. Sie greift auf ein Endgerät wie Smartphone oder Laptop („die Quelle") zu, um laufende Kommunikation (aber nicht den kompletten Speicherinhalt) auszulesen. In welchen rechtlichen Grenzen Ermittlungsbehörden davon Gebrauch machen dürfen, ist Gegenstand einer intensiven verfassungsrechtlichen und rechtspolitischen Diskussion.[1] Dass sich Kommunikation vielfach nur mithilfe der Quellen-TKÜ abfangen lässt, ist das Ergebnis einer an sich begrüßenswerten Entwicklung: der wachsenden Sicherheit der individuellen Kommunikation.[2] Früher konnte sich der Staat in laufende Kommunikationsvorgänge über Schnittstellen bei dem Zugangsanbieter (Access Provider) vergleichsweise einfach „einklinken" und so etwa Telefongespräche mithören oder SMS-Nachrichten aufzeichnen.[3] Heute begleitet die Verschlüsselung vielfach den gesamten Weg der Kommunikation vom Absender zum Empfänger (sog. Ende-zu-Ende-Verschlüsselung). Integrieren Kommunikationsanwendungen wie WhatsApp oder Signal solche kryptografischen Sicherungen standardmäßig in ihr technisches Repertoire,[4] machen sie dadurch polizeilichen Ermittlern das Leben schwer. Lässt sich die Verschlüsselung nicht aufbrechen[5] oder umgehen, ist der Zugriff auf den verwertbaren Inhalt der Information nicht mehr in der Leitung, sondern grundsätzlich nur noch an der Quelle, d. h. auf dem Endgerät des Absenders oder Empfängers, möglich, solange die Kommunikationsinhalte dort noch unverschlüsselt bzw. wieder entschlüsselt vorliegen. Um auf die Kommunikationsinhalte zuzugreifen, installiert die Behörde dann heimlich eine Überwachungssoftware auf dem Endgerät der verdächtigen Person. Sie infiziert also beispielsweise das Smartphone oder den Laptop des Betroffenen mit Malware. Anschließend leitet der sog. Staatstrojaner diejenigen Telekommunikationsdaten an die Behörde weiter, die in verschlüsselnden Kommunikationsanwendungen entstehen.[6] 1. Technische Voraussetzung: Infiltration des SystemsA. Physischer ZugriffEine naheliegende Methode, um ein Endgerät mit Überwachungssoftware zu infizieren, ist der physische Zugriff.[7] Dafür muss die Behörde das Gerät beschlagnahmen. Ein solches Vorgehen ist indes nur dann zielführend, wenn die Infiltration unentdeckt geschieht. Denn eine Zielperson, die weiß, dass der Staat ihre Nachrichten mitliest, wird sich ein neues Gerät zulegen. Um zu verheimlichen, dass sie die Überwachungssoftware aufbringen, können die Ermittler (im Rahmen der Verhältnismäßigkeit) kriminalistische List anwenden, d. h. über die wahre Ermittlungsabsicht täuschen.[8] Die Behörde kann den Computer eines Beschuldigten etwa bei einer Sicherheitsüberprüfung am Flughafen beschlagnahmen und dabei das Überwachungsprogramm unbemerkt installieren.[9] Soweit eine Ermächtigungsgrundlage, wie etwa § 5 I 2 LuftSiG, dazu berechtigt, ein IT-Gerät temporär an sich zu nehmen, reicht die Befugnisnorm für eine Quellen-TKÜ („mit technischen Mitteln in das informationstechnische System einzugreifen"[10]) zumindest so weit, der Behörde in der Kontrollsituation am Flughafen zu erlauben, eine Überwachungssoftware ohne Wissen des Betroffenen aufzuspielen.[11] Eine Ermächtigung, auch die Wohnung zu betreten, um die Überwachungssoftware etwa auf einem Desktop-Computer zu installieren, ist davon nicht umfasst. Eine solche sieht bisher nur Art. 44 I 5 BayPAG vor.[12] Das könnte sich aber bald ändern: Die Justizminister des Bundes und der Länder haben in ihrer Frühjahrskonferenz 2018 auch für die Strafverfolgung eine entsprechende gesetzliche Grundlage gefordert.[13] B. Zugriff auf das Endgerät und Installation der Überwachungssoftware aus der FerneStatt auf das Endgerät einer Zielperson unbemerkt, mit erheblichem Ermittlungsaufwand und zahlreichen Risiken physisch zuzugreifen, können die Behörden auch einen anderen Weg wählen, der häufig mehr Erfolg verspricht: Da die meisten digitalen Endgeräte an das Internet angebunden sind, lassen sie sich technisch aus der Ferne infiltrieren. Ein Ermittler geht dabei ähnlich wie ein Einbrecher vor, der überprüft, ob jemand ein Fenster offen gelassen hat, durch das er in das Haus einsteigen kann: Er sucht Sicherheitslücken auf dem System des Betroffenen, die er ausnutzen kann, um dort „einzudringen".[14] Um eine große Trefferquote zu erzielen, richtet der Eindringling sein ermittlungstaktisches Dietrich-Set insbes. auf Sicherheitslücken aus, die sich in verbreiteten Softwareanwendungen, etwa Webbrowsern (z. B. Chrome oder Firefox) oder Programmen zur Dokumentbearbeitung (z. B. Word), finden.[15] Sind Sicherheitslücken bekannt, entwickeln Angreifer eine Software, welche die Schwachstellen automatisiert ausnutzt (sog. „Exploit").[16] Hat diese sich im System des Betroffenen eingenistet, kann sie die Überwachungssoftware nachladen.[17] „Exploits", die aus der Ferne agieren, verstecken sich dafür in der Regel in gesendeten Dateien (z. B. in einem E-Mail-Anhang), in via Internet geladener Software oder sie infizieren das System, während der Nutzer eine präparierte Internetseite öffnet („Drive-by-Exploits").[18] 2. Konfliktlage zwischen IT-Sicherheit und effektiver Ermittlung bei sog. Zero-Day-ExploitsGreift der Staat für die Quellen-TKÜ auf Schwachstellen zu, zu denen die Hersteller noch keine Fehlerbehebung anbieten (sog. „Zero-Day-Exploits"[19]), gerät er in eine Zwickmühle:[20] Die Sicherheitsbehörden entwickeln dann ein ermittlungstaktisches Interesse daran, dass der Zeitraum zwischen Entdeckung der Schwachstelle und Fehlerbehebung lange währt.[21] Das GG verpflichtet den Staat jedoch dazu, die Bürger im Rahmen des Möglichen vor den Risiken zu schützen, die mit der Nutzung sensibler technischer Systeme einhergehen; er ist insbes. im Grundsatz dazu angehalten, die Vulnerabilität der IT-Geräte nicht gegen die Bürger selbst zu richten.[22] Nutzt der Staat bislang unentdeckte Sicherheitslücken gezielt aus, um eine Quellen-TKÜ einzuleiten, gefährdet er zwangsläufig zugleich die IT-Sicherheit aller Bürger,[23] um gegen einige wenige verdächtige Personen effektiv ermitteln zu können.[24] Bislang fehlen konkrete Leitplanken des nationalen Gesetzgebers, die klar abstecken, wie Behörden mit ihnen bekannten Sicherheitslücken umzugehen haben. Je nach Bedeutung der Sicherheitslücke (Verbreitungsgrad, Wahrscheinlichkeit, ob und welche anderen Akteure sich die Schwachstelle ggf. zunutze machen können, etc.) und dem Zweck, den die Behörde verfolgt, sollte der Gesetzgeber den Ermittlern jedoch hinreichend klare Vorgaben dafür mit auf den Weg geben, ob und inwieweit sie die Schwachstelle ausnutzen dürfen, bis die Unternehmen sie aus eigener Initiative schließen.[25] Zudem fehlen normative Rahmenbedingungen dafür, unter welchen Voraussetzungen sich die staatlichen Ermittler das Wissen über Schwachstellen zu Marktpreisen[26] auf dem sog. Grauen Markt hinzukaufen dürfen, um Zero-Day-Exploits überhaupt nutzen zu können.[27] Vordergründig scheint das Unionsrecht den Handlungsspielraum der Mitgliedstaaten, Sicherheitslücken unbegrenzt auszunutzen, nachhaltig zu verengen. Denn wenn eine Sicherheitsbehörde einen personenbezogenen Datenverarbeitungsprozess durchführt, unterliegt sie als Verantwortlicher der unionsrechtlichen Verpflichtung, Sicherheitsmaßnahmen für ein angemessenes Schutzniveau zu treffen. So verfügt es Art. 29 I JI-RL (Richtlinie (EU) 2016/680), der als Lex specialis die Vorgaben des Art. 32 I DS-GVO verdrängt.[28] Die Richtlinie untersagt es den Mitgliedstaaten jedoch nicht, im Interesse der Strafverfolgung Verarbeitungsvorgänge durchzuführen, die Sicherheitslücken instrumentalisieren. Vielmehr soll Art. 29 I JI-RL Betroffene gegen Verletzungen der Datensicherheit durch Dritte schützen, die den Zweck der Verarbeitung durch unberechtigten Zugriff torpedieren. Um Verarbeitungsvorgänge zu legitimieren, die dazu dienen, Aufgaben der Strafverfolgung oder Gefahrenabwehr zu erfüllen, belässt die Union den Mitgliedstaaten einen eigenen Regelungsspielraum (Art. 6 I JI-RL): Sie können Vorschriften erlassen, die Ermittlungsbehörden dazu ermächtigen, Sicherheitslücken auszunutzen. Von dieser Regelungsfreiheit hat der deutsche Gesetzgeber in strafprozessualen und gefahrenabwehrrechtlichen Ermächtigungsnormen (§ 51 II 1 BKAG; § 100 a I 2 StPO) mit Regelungen über Maßnahmen zum Schutz vor dem unberechtigten Zugriff Dritter (§ 49 II 2, 3 BKAG; § 100 a V 2 StPO) in unionsrechtlich zulässiger Weise Gebrauch gemacht. II. Verfassungsrechtliche Einordnung: Eingriff in Art. 10 GG oder in das IT-Grundrecht?1. Abgrenzung zur TelekommunikationsüberwachungDie Quellen-TKÜ teilt mit der herkömmlichen Telekommunikationsüberwachung eine wichtige Gemeinsamkeit. Beide verschreiben sich insbes. dem gleichen Zweck: Sie sollen Kommunikationsinhalte, die zwei oder mehrere Personen per Telefon, Sprach-, Video- oder Textnachricht austauschen, für Ermittlungszwecke zweckentfremden. Die Zugriffsinstrumente zielen damit auf die gleichen Kommunikationsdaten. Die Methodik des Zugriffs auf die Telekommunikation unterscheidet sich jedoch: Die Quellen-TKÜ zapft nicht das Telefongespräch bei dem Zugangsanbieter (bspw. der Deutschen Telekom) an. Sie infiltriert vielmehr das Endgerät, das die Kommunikation herstellt. Die Quellen-TKÜ greift auf die Kommunikationsinhalte also nicht auf dem Übertragungsweg, sondern im Herrschaftsbereich des Betroffenen zu und setzt damit das gesamte System der Ausspähung aus.[29] Als (ungewollten) Nebeneffekt gewährt die Quellen-TKÜ staatlichen Behörden dadurch einen Einblick fühlbar höheren Ausmaßes als die klassische Telekommunikationsüberwachung:[30] Selbst wenn die Maßnahme nicht darauf zielt, können die Ermittler technisch nicht nur auf laufende Kommunikationsvorgänge, sondern auch auf viel größere, hochsensible Datenbestände auf dem Datenspeicher zugreifen. Wer Zugriff auf ein Smartphone als Ganzes hat, kann dort beispielsweise nicht nur die eingehenden Nachrichten eines Messengers mitlesen, sondern ggf. auch im Nachrichtenarchiv suchen, private Bilder aus dem Datenspeicher aussondern, unbemerkt auf die Kamera zugreifen oder die GPS-Daten mitschneiden, um Bewegungsprofile zu erstellen. An der Quelle ist die Sicht auf die Persönlichkeit der Beobachteten also nicht nur klar (da [i. d. R.] unverschlüsselt), sondern auch tiefer als im Falle der klassischen Form der TKÜ. Dann verlässt die Quellen-TKÜ die grundrechtlichen Schutzsphären des Art. 10 I GG; sie fügt sich nicht mehr ohne Weiteres in das dogmatische Raster ein, das die Mütter und Väter des GG dem Telekommunikationsgeheimnis mit auf den Weg gegeben haben. Mit Blick auf die spezifischen Gefährdungen für die Persönlichkeit, die sich mit dem Zugriff auf alle Daten eines Endgeräts verknüpfen, steht die Quellen-TKÜ deshalb der Online-Durchsuchung näher als der Telekommunikationsüberwachung. 2. Abgrenzung zur Online-DurchsuchungVon außen betrachtet ist der Eingriff der Quellen-TKÜ in das informationstechnische System nicht von der Online-Durchsuchung zu unterscheiden. In beiden Fällen infiltriert der Staat ein Computersystem über Netzwerkverbindungen und späht es aus; beide Maßnahmen berühren die Integrität des Systems dadurch, dass die Überwachungssoftware das System manipuliert.[31] Um die Eigenart dieser Gefährdung durch die Online-Durchsuchung grundrechtlich zu erfassen, hat sich in der verfassungsrechtlichen Dogmatik das Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme herausgebildet (sog. IT-Grundrecht – Art. 2 I i. V. m. Art. 1 I GG).[32] Eingriffe in dieses Grundrecht gestattet die Verfassung nur unter sehr hohen Voraussetzungen, die deutlich über die Anforderungen an die herkömmliche Telekommunikationsüberwachung[33] hinausgehen. In der Deutung des BVerfG müssen „tatsächliche Anhaltspunkte einer konkreten Gefahr für ein überragend wichtiges Rechtsgut vorliegen",[34] um einen gefahrenabwehrrechtlichen Eingriff[35] zu legitimieren. Auf verfahrensrechtlicher Ebene erfordert eine verfassungsgemäße Eingriffsbefugnis einen präventiven Richtervorbehalt[36] sowie Vorkehrungen, um Eingriffe in den Kernbereich privater Lebensgestaltung zu verhindern.[37] Mit Blick auf die strukturell ähnliche grundrechtsdogmatische Gefährdungslage liegt es nahe, die verfassungsrechtlichen Maßstäbe des sog. IT-Grundrechts für die Online-Durchsuchung auch an die Quellen-TKÜ anzulegen. Das hieße aber nicht nur, den zulässigen Einsatzradius des Instruments im Verhältnis zur bisherigen Rechtslage deutlich zu reduzieren (da die Eingriffsbefugnisse[38] den hohen grundrechtlichen Rechtfertigungsanforderungen des IT-Grundrechts nicht gerecht werden), sondern auch ihre unterschiedliche grundrechtliche Eingriffsintensität zu verkennen: Die Online-Durchsuchung greift ihrem Wesen nach bewusst auf den Gesamtbestand persönlicher Daten eines informationstechnischen Systems zu (und gewährt dadurch einen deutlich tieferen Einblick in die Persönlichkeit der betroffenen Person).[39] Demgegenüber ist die Quellen-TKÜ grundsätzlich enger angelegt: Sie soll nur Daten aus einem laufenden verschlüsselten Kommunikationsvorgang erfassen, deren Inhalt sie „an der Quelle" im Klartext mitliest. Solange die Überwachung diese Voraussetzungen faktisch sicherstellt, unterscheiden sich die erlangten Daten und Ermittlungserkenntnisse nicht von denen, die eine herkömmliche Telekommunikationsüberwachung unverschlüsselt auf dem Übertragungsweg abfängt und die Art. 10 I GG schützt. Muss der Einzelne also nicht fürchten, dass die Behörde auf den Gesamtdatenbestand zugreift, ist die Eingriffsintensität der Quellen-TKÜ nicht mit jener einer Online-Durchsuchung vergleichbar. Das bedeutet auch: Schließt die Quellen-TKÜ den Zugriff auf Daten, die nicht zur laufenden Kommunikation gehören, aus dem Zugriffsradius der Überwachungssoftware wirksam aus, ist es sachlich gerechtfertigt, die grundrechtlichen Zulässigkeitshürden abzusenken. Das BVerfG misst eine Quellen-TKÜ aus diesem Grund solange lediglich an Art. 10 GG, wie technische Vorkehrungen und rechtliche Vorgaben garantieren, dass nur laufende Gespräche oder Chats in den Ermittlungsradar geraten.[40] Das Gericht verknüpft also – geleitet von der Wertung, dass der Eingriffszweck der Quellen-TKÜ demjenigen eines Eingriffs in Art. 10 GG entspricht[41] – die speziellen Anforderungen an die Zugriffsmodalitäten mit der dogmatischen Grundstruktur eines Eingriffs in Art. 10 GG.[42] Es konstruiert gleichsam eine Schutzbereichsausnahme vom IT-Grundrecht für die Quellen-TKÜ[43] – vorausgesetzt der Gesetzgeber hält diese „im Käfig der Telefonüberwachung".[44] Die Trennlinie für den zunächst paradox anmutenden Ansatz, die Quellen-TKÜ mit der Wertung des Art. 10 GG zu verbinden, zugleich aber den Zugriff über das Endgerät in Art. 10 GG miteinzubeziehen, zieht dabei der Begriff „laufende Kommunikation". Das Spannungsfeld der Quellen-TKÜ entlang dieser Vorgaben in grundrechtliche Strukturen zu übersetzen, überzeugt aber nur dann vollständig, wenn es auch tatsächlich gelingt, eine Beschränkung auf die „laufende Kommunikation" in der Vollzugsrealität zu verankern.[45] Dafür muss der Gesetzgeber hinreichend klare Vorgaben treffen, die der Erkenntnis Rechnung tragen, dass Art. 10 GG die Gefahren abzuwehren versucht, die dem Übertragungsvorgang entspringen, und seinen Schutz ausschließlich auf die Dauer des Kommunikationsvorgangs erstreckt – nicht aber auf umfassendere Erkenntnisse aus dem informationstechnischen System der Kommunikationsteilnehmer. III. Einfachgesetzliche Umsetzung der Anforderungen1. Geltende Befugnisnormen der Gefahrenabwehr und StrafverfolgungDie gesetzlichen Befugnisnormen für die Quellen-TKÜ beschränken sich im Großen und Ganzen darauf, die abstrakten Vorgaben des BVerfG wiederzugeben, ohne sie näher zu konkretisieren: Die Zulässigkeit einer Quellen-TKÜ für Zwecke der Gefahrenabwehr knüpft der einfache (Bundes-)Gesetzgeber im Kern an die Vorgabe, dass die Ermittlungsbehörde ausschließlich laufende Kommunikation überwachen und aufzeichnen darf; der Eingriff muss ferner notwendig sein, um die Telekommunikationsüberwachung in unverschlüsselter Form zu ermöglichen (§ 51 II 1 BKAG). Einige Bundesländer sehen in ihren Polizeigesetzen eine vergleichbare Befugnis vor.[46] Für die repressive Polizeiarbeit erlaubt § 100 a I 2 StPO, die Telekommunikation an der Quelle zu überwachen, soweit dies notwendig ist, um eine auch im Einzelfall schwerwiegende Straftat aufzuklären oder den Aufenthaltsort des Beschuldigten zu ermitteln – insbes. um die Überwachung und Aufzeichnung in unverschlüsselter Form zu ermöglichen. Wie der Eingriff in das informationstechnische System erfolgt, dekretiert der Gesetzgeber indes nicht näher. Ebenso wie im Gefahrenabwehrrecht (§ 51 II 1 Nr. 1 BKAG) gibt er nur (aber immerhin auch hier) vor, technisch sicherzustellen, dass die Maßnahme nur die laufende Kommunikation überwacht und aufzeichnet (§ 100 a V 1 Nr. 1a StPO). Die Behörden dürfen die Quellen-TKÜ jeweils nicht kraft eigener Initiative vornehmen. Voraussetzung ist vielmehr eine richterliche Anordnung (§ 51 III BKAG, § 100 e I 1 StPO). Sie hat die Art, den Umfang und die Dauer der Maßnahme anzugeben (§ 51 V 2 Nr. 3 BKAG, § 100 e III 2 Nr. 3 StPO). Im Anschluss konfiguriert die Behörde das Programm im Einklang mit der richterlichen Anordnung bzw. dem Beschluss. Veränderungen an dem informationstechnischen System gestatten die Gesetze nicht vorbehaltlos, sondern nur insoweit, als dies für die Datenerhebung unerlässlich ist. Nach Beendigung der Maßnahme sind sie, soweit technisch möglich, rückgängig zu machen (§ 51 II 2 i. V. m. § 49 II 1 Nr. 2 BKAG; § 100 a V 1 Nr. 2, 3 StPO). Die Befugnisnormen schreiben zudem Vorkehrungen zum Schutz des Kernbereichs privater Lebensgestaltung vor (§ 51 VII BKAG, 100 d StPO). Die StPO geht in ihrer Befugnisreichweite noch einen entscheidenden Schritt weiter als das BKAG: § 100 I 3 StPO gestattet es, auch gespeicherte Kommunikationsinhalte und -umstände zu überwachen und aufzuzeichnen, wenn die Maßnahme ebenso während des laufenden Übertragungsvorgangs im öffentlichen Telekommunikationsnetz in verschlüsselter Form möglich gewesen wäre.[47] 2. Begrenzung auf laufende KommunikationUm verfassungsrechtlich zulässig zu sein, müssen die gesetzlichen Regelungen zur Quellen-TKÜ die Trennlinie zwischen laufenden und sonstigen Kommunikationsdaten, die auf Speichermedien des Endgeräts archiviert sind, im Lichte der grundrechtlichen Vorgaben zutreffend markieren. A. Laufende Kommunikation als Dauer des ÜbertragungsvorgangsEin Weg, die Grenzen zwischen laufender Kommunikation (Art. 10 GG) und alleiniger Herrschaftssphäre des Nutzers (IT-Grundrecht) klar abzustecken, kann darin bestehen, den Topos „laufende Kommunikation" als allein auf die Dauer des technischen Übertragungsvorgangs beschränkt zu sehen. In dieser Lesart dürfte die Überwachungssoftware die Telekommunikationsdaten nur abfangen, während der Übertragungsvorgang läuft. Sie erfasste dann ausschließlich solche Kommunikationsmittel (wie bspw. die Internettelefonie), bei denen Verschlüsselungs- und Übertragungsvorgang zeitlich zusammenfallen.[48] Übermittlungsformate, deren Inhalte über den Zeitraum des Übertragungsvorgangs hinaus (bereits oder noch) verschlüsselt sind, lägen demgegenüber außerhalb des Anwendungsbereichs der Quellen-TKÜ. Insbes. Anwendungen, die eine sog. asynchrone Kommunikation ermöglichen (z. B. Messenger), wären nicht umfasst, wenn sie die Nachricht verschlüsseln, bevor der Übertragungsvorgang beginnt, und die Nachricht erst entschlüsseln, nachdem das Endgerät des Empfängers sie empfängt.[49] B. Laufende Kommunikation als Dauer der grundrechtstypischen GefährdungslageSo sehr es auf den ersten Blick einleuchtet, die laufende Kommunikation allein nach dem technischen Übertragungsvorgang zu bestimmen, so sehr greift eine solche Lesart im Lichte der Zwecksetzung der Quellen-TKÜ und der Grundrechtsdogmatik im Ergebnis zu kurz. Denn zum einen zielt die Quellen-TKÜ gerade auch auf verschlüsselte Messenger-Kommunikation, drohte also teilweise leerzulaufen, wenn sie diese nicht erfasst. Zum anderen schützt Art. 10 I GG die Vertraulichkeit der Fernkommunikation im Rahmen digitaler Kommunikationsformen, wie z. B. IMAP-E-Mails, nicht nur während des Übermittlungsvorgangs.[50] IMAP-E-Mails verbleiben auf dem Server des Providers, bis der Nutzer sie löscht.[51] Die Gefahr, dass der Provider auf die E-Mails zugreift, ist daher nicht schon in dem Moment gebannt, in dem die Nachricht im E-Mail-Postfach ankommt und damit der technische Vorgang der Übertragung beendet ist. IMAP-E-Mails erfasst Art. 10 I GG vielmehr so lange, wie sie im Postfach auf dem Server des Providers gespeichert sind (selbst wenn der Empfänger sie schon gelesen hat).[52] Für die Abgrenzung, ob es sich um laufende Kommunikation im Sinne der Grundrechtsdogmatik handelt, ist insofern nicht allein entscheidend, ob der Übertragungsvorgang noch stattfindet, sondern ob die grundrechtsspezifische Gefährdungslage andauert.[53] AA. Anknüpfung an die Zugriffsgefahr durch den Kommunikationsmittler (E-Mail auf dem Server des Providers)Die übermittlungstypische Gefährdungslage besteht, solange sich die Kommunikationsinhalte zum Zeitpunkt des staatlichen Zugriffs (noch) nicht im alleinigen Herrschaftsbereich des Empfängers (also ausschließlich auf seinem Endgerät) befinden – so etwa wenn sie (wie die IMAP-E-Mail) unverschlüsselt auf dem Server des Providers gespeichert sind.[54] Sobald die Kommunikation sicher[55] Ende-zu-Ende-verschlüsselt ist, ist diese Gefährdungslage aufgehoben. Denn die Kommunikationsinhalte liegen dann auf dem Endgerät in der alleinigen Obhut des Empfängers. Sie sind auch dem Provider nicht zugänglich: Die Verschlüsselung schließt den Zugriff Dritter trotz des Übermittlungsvorgangs gerade aus. Sie macht ein aktives „Mitlesen" auf dem Transportweg unmöglich. Die „laufende Kommunikation" auf den gesamten Vorgang zu erstrecken, in dem die Kommunikationsdaten auf dem Endgerät verbleiben, schösse daher – mit Blick auf die fehlende Gefährdungslage für Ende-zu-Ende verschlüsselte Kommunikationsdaten – über das Ziel hinaus. Weder die herkömmliche enge Begriffsbestimmung (technischer Übertragungsvorgang) noch das Festmachen an einer übermittlungstypischen Gefährdungslage sind deshalb im Ergebnis dazu in der Lage, das Phänomen der „laufenden Kommunikation" im Kontext der Quellen-TKÜ grundrechtsdogmatisch sauber zu erfassen. BB. Anknüpfung an den Zeitpunkt der Ende-zu-Ende-VerschlüsselungErwächst die Gefahr für die Vertraulichkeit der Kommunikation im Falle der Ende-zu-Ende-Verschlüsselung gerade nicht aus dem Transport, ist der Dreh- und Angelpunkt für den Erfolg und die grundrechtliche Sensibilität der Quellen-TKÜ weniger der Übertragungs- als der Verschlüsselungszeitpunkt. Um einen laufenden von einem abgeschlossenen Kommunikationsvorgang trennscharf abzugrenzen, sollte es im Falle der Quellen-TKÜ daher maßgeblich darauf ankommen, wann die Ende-zu-Ende-Verschlüsselung ansetzt, d. h. wann sich unverschlüsselte Inhalte ausleiten lassen. Denn ein Kommunikationsvorgang ist grundrechtlich nicht erst ab dem Moment »abgeschlossen«, in dem er im dauerhaften Speichermedium archiviert[56] ist, sondern auch, wenn dem Staat infolge der Verschlüsselung der Weg versperrt bleibt, die Angreifbarkeit des Übermittlungsvorgangs auszunutzen. Die Quellen-TKÜ erfasst insofern dann noch laufende Kommunikation, wenn die Ausleitung bei ausgehenden Nachrichten unmittelbar zu Beginn des Verschlüsselungsverfahrens bzw. bei eingehenden Nachrichten am Ende des Entschlüsselungsverfahrens ansetzt.[57] Sie muss dabei aber zugleich garantieren, dass sich die Überwachung nicht auf jede Art verschlüsselter Nachrichten bezieht, sondern sich speziell auf Schutzmaßnahmen der Ende-zu-Ende-Verschlüsselung beschränkt, welche die Kommunikationspartner dazu nutzen, um die Vertraulichkeit während des Übertragungsvorgangs herzustellen.[58] Dafür muss der Ver- bzw. Entschlüsselungsvorgang klar einem Willensakt des Senders und Empfängers zugeordnet sein: Denn aus Sicht des Grundrechtsträgers beginnt der Kommunikationsvorgang mit dem „Senden" und endet mit dem „Öffnen" der übermittelten Information. Diese Eigenart der Quellen-TKÜ hatte der Gesetzgeber auf den ersten Blick (obgleich er eine etwas andere Terminologie zugrunde legte)[59] auch vor Augen, als er § 100 a I 3 StPO schuf, um sicherzustellen, dass ein Ende-zu-Ende-verschlüsseltes Gespräch über Messenger-Dienste wie WhatsApp oder Signal nicht per se unverwertbar ist:[60] Der Gesetzgeber lässt dort zu, gespeicherte Inhalte und Umstände verschlüsselt erfolgender Telekommunikationsvorgänge („während des laufenden Übertragungsvorgangs im öffentlichen Telekommunikationsnetze in verschlüsselter Form") zu überwachen, die hätten überwacht werden können, wenn sie unverschlüsselt erfolgt wären. Die Vorschrift lässt sich so deuten, dass es ihr im Kern darum bestellt ist, den zulässigen Zugriff auf die ermittlungsrelevanten Daten vom Übertragungsvorgang zu entkoppeln. Das ist durchaus auch grundrechtsdogmatisch konsequent. Denn sobald die Ende-zu-Ende-Verschlüsselung greift, besteht während des Übertragungsvorgangs keine grundrechtstypische Gefährdungslage mehr: Wenn der Übertragungsvorgang beginnt, sind die Nachrichten bereits verschlüsselt – und werden erst entschlüsselt, wenn der Übertragungsvorgang abgeschlossen ist.[61] Ob die Befugnisnorm aber auch zuverlässig sicherstellt, dass kein Zugriff auf vergangene Kommunikation (etwa im Chatverlauf) erfolgt, gibt der Wortlaut nicht eindeutig zu erkennen. Er deckt auch den Zugriff auf archivierte Daten, also abgeschlossene Kommunikation, die in E-Mail-Postfächern oder Messenger-Konten liegen.[62] Für diese Deutung streitet zumindest Abs. 5 1 Nr. 1 b der Vorschrift: Er lässt die Aufzeichnung solcher Inhalte und Umstände der Kommunikation zu, „die ab dem Zeitpunkt der [richterlichen] Anordnung nach § 100 e I" hätten aufgezeichnet werden können. Die Vorschrift scheint es damit zu gestatten, den Nachrichtenverlauf rückwirkend ab dem Anordnungszeitpunkt auszulesen. Jedenfalls liegt zwischen Anordnung und Inbetriebnahme der Überwachungssoftware unvermeidlich ein Zeitabschnitt. In dieser Lesart gewährt die Norm für diesen Zeitabschnitt einen Blick in die Vergangenheit, genauer: in Nachrichtenarchive. Dann überschreitet der Gesetzgeber jedoch die feine Linie, die das BVerfG als äußere Grenze einer Quellen-TKÜ gezogen hat, indem es die Überwachung ausdrücklich auf Daten aus einem laufenden Kommunikationsvorgang beschränkt hat.[63] Denn ein Datum, das auf einem dauerhaften Speichermedium archiviert ist, entstammt keinem aktuellen Kommunikationsvorgang mehr. Das erkennt auch die Begründung des Gesetzesentwurfes im Grundsatz an.[64] Dennoch sieht § 100 a StPO keine strengeren Anforderungen für die Überwachung der gespeicherten Kommunikation vor als für die laufende. Das ergebe sich aus der funktionellen Äquivalenz zur herkömmlichen Telekommunikationsüberwachung: Denn die Überwachung beschränke sich in tatsächlicher Hinsicht auf Kommunikationsinhalte, die nach dem Anordnungszeitpunkt übertragen wurden (§ 100 a V 1 Nr. 1 b StPO).[65] Mit dieser Einschränkung hat der Gesetzgeber versucht, eine vergleichbare Wertung wie das BVerfG vorzunehmen, als es die Quellen-TKÜ auf laufende Kommunikation beschränkte: Die Quantität und Qualität der erhobenen Daten soll wertungsmäßig den Daten gleichen, die eine herkömmliche Telekommunikationsüberwachung hervorbringt.[66] Statt an den Topos der laufenden Kommunikation, also den gerade stattfindenden Kommunikationsvorgang, knüpft die Vorschrift aber letztlich an den vergangenen Übertragungsvorgang an. Es soll mithin genügen, den Kommunikationsvorgang zu rekonstruieren. Der Eingriffszweck der Maßnahme, die rückwirkend auf Nachrichtenarchive bis zum Datum der Anordnung zugreift, ist jedoch nicht mehr ohne Weiteres mit der herkömmlichen Telekommunikationsüberwachung vergleichbar.[67] Denn auch Letztere erfasst nur Daten, die der Provider ab Implementierung der Maßnahme tatsächlich ausleitet, und wirkt nicht auf den Anordnungszeitpunkt zurück. Wenn eine Quellen-TKÜ auf archivierte Inhalte in Speichermedien zugreift, überschreitet sie mithin die Schwelle zur Online-Durchsuchung. Nur wenn ausgeschlossen ist, dass bloße Nachrichtenentwürfe oder archivierte Nachrichten gleichsam in das Schleppnetz der staatlichen Überwachung geraten und ein Zugriff auf sonstige Bereiche des Endgeräts nicht erfolgt, vollzieht sich die Quellen-TKÜ im Gleichlauf mit den traditionellen Formen der TKÜ (und damit in dem verfassungsrechtlichen Radius, den die Begrenzung auf „laufende Kommunikation" der Quellen-TKÜ zieht).[68] § 100 a StPO lässt sich bei engem Verständnis aber auch anders, nämlich womöglich verfassungskonform, lesen: „Gespeichert" kann auch die Ausleitung zu Beginn oder Ende des Verschlüsselungsverfahrens meinen, solange die Kommunikationssoftware die Daten aus technischen Gründen kurzfristig (im Arbeitsspeicher) zwischenspeichert.[69] Das Tatbestandsmerkmal „ab dem Zeitpunkt der Anordnung nach § 100 e Absatz 1" (§ 100 a V Nr. 1 b StPO) ist in dieser Deutung so konzipiert, dass es das Aufzeichnungsspektrum zusätzlich begrenzt. Das entspricht auch der normativen Rationalität des Abs. 5 als technische Begrenzung der Überwachungs- und Aufzeichnungsermächtigung. Jede verfassungskonforme Auslegung findet jedoch ihre Grenze in dem klar erkennbar geäußerten Willen des historischen Gesetzgebers.[70] Dieser zeigt in die genau entgegengesetzte Richtung: Die Beschlussempfehlung des Ausschusses für Recht und Verbraucherschutz zur Vorschrift bringt an zahlreichen Stellen zum Ausdruck, dass der Gesetzgeber auch von der Möglichkeit „rückwirkende[n] Ausleitens"[71] ab Erlass der richterlichen Anordnung ausgeht und dass dies „anhand der zu den einzelnen Textnachrichten hinterlegten Metadaten, die Absende-, Empfang- und Lesezeitpunkte enthalten", [72] zu ermitteln sei. Er wollte mithin ermöglichen, dass ab der richterlichen Anordnung auch rückwirkend verschlüsselte Nachrichten überwacht und ausgeleitet werden dürfen. Die Vorschrift lässt sich in diesem Lichte nicht anders auslegen, als dass sie auch eine Überwachung archivierter verschlüsselter Kommunikation gestattet. In der Sache erlaubt § 100 a I 3 i. V. m. V Nr. 2 StPO eine Online-Durchsuchung, die – trotz der vorgesehenen Schutzmechanismen, insbes. der richterlichen Anordnung – nicht den Anforderungen an einen zulässigen Eingriff in das IT-Grundrecht genügt.[73] Denn § 100 a I 1 Nr. 1, 2 setzt „lediglich" eine schwere Straftat voraus. Sie verbürgt damit nicht das Höchstmaß an Tatschwere, das mit der Eingriffsintensität einer Online-Durchsuchung aber korrespondieren muss, damit der Eingriff verhältnismäßig ist.[74] 3. Konkretisierung der technischen und verfahrensrechtlichen Mittel, die eine Begrenzung auf laufende Kommunikation sicherstellenAuch soweit sich Maßnahmen der Quellen-TKÜ nach dem Wortlaut der Regelungen auf laufende Kommunikationsvorgänge beschränken (vgl. § 100 a I 2 StPO, § 51 II 1 Nr. 1 BKAG), müssen die Vorschriften in hinreichend bestimmter Weise sicherstellen, dass der praktische Vollzug auch realiter ausschließlich die laufende Kommunikation erfasst. Wie konkret die Regelungen formuliert sein müssen, zeichnet insoweit der verfassungsrechtliche Wesentlichkeitsvorbehalt vor:[75] Wann laufende Kommunikation genau endet, entpuppt sich nicht lediglich als bloße Modalität der Umsetzung, sondern als eine grundrechtlich in hohem Maße sensible Trennlinie.[76] Denn von der Frage, ob und wie sich der Zugriff auf das Endgerät technisch begrenzen lässt, hängt es ab, ob die Maßnahme verfassungsrechtlich als Eingriff in Art. 10 GG oder das IT-Grundrecht einzuordnen ist. Sie markiert den Dreh- und Angelpunkt der verfassungsrechtlichen Bewertung staatlicher Schadsoftware zur Quellen-TKÜ auf Endgeräten. Ob bzw. wie die Vorgabe umzusetzen ist, die Quellen-TKÜ in der Praxis der Ermittlungsbehörden technisch auf laufende Kommunikation zu begrenzen, lassen die einfachgesetzlichen Vorschriften jedoch im Wesentlichen offen.[77] Zwar sehen die Vorschriften eine Protokollpflicht (§ 100 a VI StPO, § 82 I, II Nr. 8 BKAG) ebenso wie einen Richtervorbehalt vor (§ 51 III BKAG, § 100 e I StPO). Die richterliche Anordnung spezifiziert jedoch nur Art, Umfang und Dauer der Maßnahme (§ 51 V 2 Nr. 3 BKAG, § 100 e III 2 Nr. 3 StPO), nicht aber notwendigerweise ihre technische Umsetzung. In der Praxis wirft aber exakt sie die entscheidenden Fragen auf. Das Landesverfassungsgericht Sachsen-Anhalt hielt der Landesregierung beispielsweise vor, sie habe kein technisches Mittel vorbringen können, mit dem es ihr möglich war, die Norm passgenau umzusetzen – und bescheinigte der landespolizeirechtlichen Befugnis zur Quellen-TKÜ (§ 17 c SOG LSA a. F.) daher ihre Verfassungswidrigkeit.[78] Das BVerfG hat sich in seinem Urteil zum BKAG im Jahre 2016 hingegen zurückhaltender gezeigt: Es zog sich auf die „formale Position[…]"[79] zurück, dass das Ob und Wie der technischen Begrenzung nicht die Gültigkeit, sondern allein die verfassungsrechtlich zulässige Anwendung der Norm betreffe.[80] Selbst wenn eine Norm deshalb leerläuft, weil sich ihre Anforderungen technisch nicht umsetzen lassen, ist sie nach Auffassung des Gerichts nicht verfassungswidrig, sondern lediglich nicht anwendbar; immerhin könnten sich die technischen Voraussetzungen ja in Zukunft noch verändern.[81] Der Gesetzgeber kommt jedoch nicht umhin, die einfachrechtlichen Anforderungen an die Begrenzung einer Quellen-TKÜ auf laufende Kommunikation im Gesetz zu konkretisieren, um die Vollzugspraxis der Ermittlungsbehörden in verfassungskonformer Weise vorzuzeichnen. Nicht nur der Wesentlichkeitsvorbehalt, sondern auch das Gebot der Normenklarheit legt die Messlatte für die Befugnisnorm hoch: Soll Art. 10 GG wirksamen grundrechtlichen Schutz entfalten, muss die Ermächtigungsnorm die Grenzen des Eingriffs nach Art und Schwere bereichsspezifisch und präzise festlegen.[82] Selbst wenn Daten, die nicht zur laufenden Kommunikation gehören, nicht reflexartig dem unantastbaren Kernbereich privater Lebensgestaltung zuzuordnen sind, können sie gleichwohl einen tiefen Einblick in die Privatsphäre eröffnen.[83] Der Eingriff löst daher hohe Anforderungen an die Bestimmtheit und Klarheit der Norm aus.[84] Soweit die geltenden Normen die Maßnahme auf „laufende Kommunikation" beschränken, spiegeln sie zwar die grundsätzlichen verfassungsrechtlichen Vorgaben wider. Um den Anforderungen des Wesentlichkeitsvorbehalts und der Normenklarheit zu genügen, müssen sie aber präzisieren, welche Vorkehrungen auf technischer und rechtlicher Ebene zu treffen sind, um zu verhindern, dass Inhalte außerhalb der laufenden Kommunikation in staatliche Hände geraten. Die grundsätzliche Spezifizierung der technischen Umsetzung einer Quellen-TKÜ muss ihren Weg also (jedenfalls ansatzweise) in die Ermächtigung finden.[85] Der Gesetzgeber hätte im einfachen Recht zumindest erkennbar und für die Vollzugspraxis handhabbar vorzeichnen müssen, mit welchen technischen Mitteln die Behörden sicherzustellen haben, dass ihre Quellen-TKÜ die Demarkationslinie zur laufenden Kommunikation nicht überschreiten.[86] Dies gilt umso mehr, als bereits unklar ist, ob es technisch überhaupt möglich ist, den Vorgaben des BVerfG wirksam Rechnung zu tragen.[87] Dass es der Gesetzgeber in der Ermächtigungsgrundlage zur Quellen-TKÜ vollständig offen gelassen hat, wie die Maßnahme technisch umzusetzen ist, widerspricht daher im Ergebnis den verfassungsrechtlichen Anforderungen.[88] IV. Technische BeschränkungWelche einfachrechtlichen Maßgaben eine Überwachungsmaßnahme auf laufende Kommunikation beschränken können, richtet sich nach den technischen Möglichkeiten. Die Software erreicht dieses Ziel, wenn sie ihre Funktionalität darauf reduziert, nur die laufende Kommunikation anzuzapfen. 1. Beschränkende technische VorkehrungenEinen ersten denkbaren Ansatzpunkt, um den Zugriffsradius einer Überwachungssoftware auf dem Endgerät technisch zu begrenzen, eröffnet der Umstand, dass moderne Betriebssysteme über eine Zugriffskontrolle verfügen, um die Applikationen untereinander sowie den Betriebssystemkern zu schützen.[89] Welche Zugriffsrechte einem Nutzer bzw. einem Programm zustehen, hängt dabei von dem Modus ab, in dem das Programm läuft. Im Benutzermodus stehen der Software nicht alle Privilegien zur Verfügung.[90] Im Kernelmodus kann der Nutzer demgegenüber grundsätzlich unbeschränkt auf Hardware und Daten zugreifen; jeder Befehl ist also zur Ausführung zugelassen.[91] Der Benutzermodus reicht durchaus aus, um Nutzerdaten lesen und schreiben zu können (d. h. auch für Kommunikationsinhalte und -umstände).[92] Eine Überwachungssoftware ist kraft ihres Funktionsauftrags aber zumindest teilweise auf den Kernelmodus angewiesen, muss also mit maximalen Rechten ausgestattet sein. Denn sie ist darauf angewiesen, ihren heimlichen Eingriff effektiv tarnen zu können – insbes. um die eigene Aktivität aus dem Dateisystemlogbuch[93] zu entfernen (sofern ein solches vorhanden ist), oder um Abwehrsoftware (wie Antivirenprogramme oder eine Firewall) zu täuschen.[94] Im Nutzermodus ist dies nicht möglich. Damit verbindet sich jedoch zugleich ein ungewollter Nebeneffekt: Im Kernelmodus verfügt die Software reflexartig auch über die Möglichkeit, jegliche Datenquellen wie Bildschirmanzeige, Kamera- und Mikrofondaten oder Mausbewegungen mitzuschneiden. Stehen der Software auf dieser Ebene maximale Rechte zu, ist sie technisch nicht wirksam beschränkt.[95] Genau diese Eigenschaft der Überwachungssoftware ist es aber, die ihre Nutzung besonders grundrechtssensibel macht. Es lässt sich nicht sicher ausschließen, dass eine Ermittlungsmaßnahme gleichsam als Quellen-TKÜ „springt", aber missbräuchlich als Online-Durchsuchung des gesamten Endgeräts „landet". 2. Rechtliche Beschränkung der technischen FunktionenLässt sich der Zugriff auf die laufende Kommunikation durch rein technische Maßnahmen nicht wirksam a priori beschränken, verbleiben rechtliche Zugriffsbeschränkungen, um sicherzustellen, dass die Maßnahmen verfassungsrechtlich zulässig sind. Solche rechtlichen Begrenzungen, die sich auf technische Funktionen beziehen, können im Verbund mit verfahrensrechtlichen Vorkehrungen[96] dazu beitragen, die Quellen-TKÜ einzuhegen, indem sie rechtlich ausschließen, dass der Anwender von anderen Funktionen Gebrauch macht. Die rechtlichen Vorgaben können in die Konfiguration der Software einfließen, etwa indem die Benutzeroberfläche für denjenigen, der die Überwachung unmittelbar durchführt, nur rechtlich zulässige Funktionen anbietet.[97] A. GerätezugriffUm zu gewährleisten, dass sich die Aufzeichnung einer Überwachungssoftware ausschließlich auf laufende Kommunikation erstreckt, kann der Gesetzgeber den Gerätezugriff beschränken. Die Software ist dann rechtlich darauf limitiert, auf den Bildschirm, die Tastatur, die Kamera oder das Mikrofon zuzugreifen, während der Nutzer das jeweilige Gerät zur Kommunikation nutzt.[98] Nicht alles, was ein Endgerät erfasst, betrifft jedoch Kommunikationsvorgänge – so etwa wenn die Software im 30-Sekunden-Takt einen Screenshot des Browser-Inhalts ausleitet.[99] Doch selbst wenn sich die Screenshots lediglich zum Zeitpunkt eines indizierten laufenden Telekommunikationsvorgangs – etwa während eines Videoanrufs – ausleiten ließen, stünde die Bildschirmaufnahme in keinem ausreichend engen Zusammenhang mit dem Kommunikationsvorgang. Denn auch während der Nutzer kommuniziert, kann er sich auf dem Bildschirm Inhalte ansehen, die in keiner Verbindung zu einem laufenden Kommunikationsvorgang stehen. So könnte er, während er einem Videotelefonat folgt, im Browser auch gesundheitliche Fragen und Antworten recherchieren. Die gleiche Problematik stellt sich beim Einsatz eines Überwachungsprogramms ein, das die Tastenanschläge protokolliert (sog. Keylogging).[100] Bei Mehrzweckgeräten wie Laptops oder Smartphones, die sich oftmals durch eklektisches Nutzerverhalten auszeichnen, ist es – anders als etwa bei einem gewöhnlichen Telefon – in praxi unmöglich, auf dem Endgerät via Keylogging nur laufende Kommunikationsvorgänge anzuzapfen. Erkenntnisse aus Screenshots und Keyloggern zu gewinnen, sollte der Behörde daher ausdrücklich verboten sein.[101] Den Ton mitzuschneiden oder eine Kameraaufnahme zu tätigen, steht dagegen in einem engeren Zusammenhang zu einem Voice-over-IP-Kommunikationsvorgang: Während eines Videotelefonats verwendet der Nutzer in der Regel die Kamera und das Mikrofon allein für sein laufendes Gespräch. Dennoch bestehen auch hier überschießende Überwachungsmöglichkeiten. Der Nutzer kann etwa während eines Videotelefonats die Tonübertragung ausschalten. Der Kommunikationspartner nimmt dann kein Wort davon wahr, was sein virtuelles Gegenüber spricht – die Überwachungssoftware hingegen schneidet weiterhin den Ton über das Mikrofon mit (und könnte dabei etwa ein privates Gespräch der verdächtigen Person mit Dritten aufzeichnen).[102] Auch die Kamera kann weiter aufnehmen und Bilder an die Ermittler ausleiten, während die Videoübertragung für den Kommunikationspartner ausgeschaltet ist. Zudem bergen Videoaufnahmen (noch mehr als Tonaufnahmen[103]) generell das Risiko, dass sie auch Aspekte mitschneiden, die in keinem Zusammenhang mit dem Kommunikationsvorgang stehen – etwa wenn die Hintergrundaufnahme Einblick in die private Wohnung, beispielsweise das Schlafzimmer des Kommunizierenden, gewährt. Erlaubt das Gesetz einen Zugriff auf Kamera und Mikrofon, muss es den damit einhergehenden spezifischen Gefährdungen für die Privatsphäre jedenfalls durch besondere Vorkehrungen Rechnung tragen. Für Gespräche via Messenger, also asynchrone Kommunikation, kommt der Gerätezugriff ohnedies nicht in Frage. Denn eine Nachricht aufzunehmen oder zu schreiben, ist der Entscheidung, die Nachricht zu verschlüsseln, um sie anschließend zu übertragen, immer zeitlich vorgelagert. Nur bei synchroner Kommunikation (z. B. VoIP-Telefonie) sind die Geräte gleichzeitig mit dem laufenden Kommunikationsvorgang aktiv.[104] B. Ausrichtung auf ein spezifisches KommunikationsprogrammZielsicherer, als auf Eingabegeräte zuzugreifen, ist es, eine Überwachungssoftware so auf ein bestimmtes Kommunikationsprogramm zuzuschneiden,[105] dass sie die Programmabläufe erkennt. Sie müsste dann anhand der Programmaktivitäten detektieren, wann der Betroffene das Kommunikationsprogramm zur laufenden Kommunikation und wann er es nur zur Vorbereitung nutzt, beispielsweise um Videonachrichten aufzunehmen:[106] Nur wenn das Programm einen Übertragungs- oder (bei asynchroner Kommunikation) einen Ende-zu-Ende-Verschlüsselungsvorgang in Gang setzt, leitet die Überwachungssoftware die unverschlüsselten Kommunikationsinhalte und -umstände aus.[107] Ebenso könnte sie feststellen, wann der Betroffene Kommunikationsinhalte empfängt, um sie dann unmittelbar auszuleiten, nachdem sie auf dem Endgerät entschlüsselt sind. In allen anderen Fällen dürfte die Software die Informationen nicht an die Ermittlungsbehörde weitergeben.[108] Damit der „Staatstrojaner" auf Kommunikationsanwendungen gezielt aufsetzen kann, um Daten der laufenden Kommunikation auszuleiten, muss er aber auch mit der Softwareentwicklung Schritt halten. Sonst weichen Zielpersonen auf neuartige Messenger etc. aus oder greift die Software tiefer in das auszuspähende System ein als nötig. Zugleich lässt sich eine Überwachungssoftware, die sich stets wandelt, nicht leicht durch eine parlamentsgesetzliche Regelung einschränken. Für nicht grundrechtssensitive Einzelfragen steht dem Gesetzgeber aber der Weg offen, eine Verordnungsermächtigung vorzusehen, auf deren Grundlage die Exekutive die abstrakten technischen und verfahrensrechtlichen Rahmenbedingungen passgenau konkretisieren kann. V. Verfahrensrechtliche SicherungenDie verfassungsrechtliche Vorgabe, den Zugriff einer Quellen-TKÜ auf die laufende Kommunikation zu beschränken, lässt sich ein Stück weit auch durch organisatorisch-prozedurale Maßnahmen einlösen.[109] Neben die rechtlichen Beschränkungen, die sich auf den technischen Funktionsradius beziehen, treten dann verfahrensrechtliche Sicherungen, die Defizite der technischen Begrenzung ausgleichen sollen. Bei der Aufgabe, diese Prüfmechanismen im Detail auszugestalten, steht der Gesetzgeber zugleich vor der Herausforderung, die Geheimhaltungsbedürfnisse der Sicherheitsbehörden und die öffentlichen Kontrollbefugnisse in einen angemessenen Ausgleich zu bringen. Er genießt dafür einen weiten Regelungsspielraum – um beispielsweise zu regeln, ob und inwieweit der angewandte Exploit und die konkrete Verankerung der Software in dem Endgerät geheimhaltungsbedürftig sind. Funktionen, die es ermöglichen sollen, ausschließlich laufende Kommunikationsvorgänge auszuleiten, unterliegen demgegenüber einem größeren Kontrollbedarf.[110] Denn von ihnen hängt ab, ob die Ermittlungsmaßnahme den verfassungsrechtlichen Vorgaben im Einzelfall genügt. Ob eine Quellen-TKÜ in eine unzulässige Online-Durchsuchung umschlägt, muss in jedem Stadium überprüfbar und beeinflussbar bleiben. 1. Vorabkontrolle der SoftwareEin verfahrensrechtlicher Kontrollmechanismus kann darin bestehen, eine unabhängige Stelle einzubinden. Sie prüft die Bestandteile der Überwachungssoftware, die ihre Funktionalität in der Praxis formen, vor ihrer Anwendung umfassend daraufhin, ob ihr Funktionsumfang im Einklang mit den rechtlichen Anforderungen steht. Der bzw. die Bundesbeauftragte für den Datenschutz und die Informationsfreiheit (BfDI) hat diese Rolle einer Ex-ante-Prüfung bisher übernommen und den Funktionsumfang einzelner Softwarebestandteile kontrolliert.[111] Außerdem hat ein externes Softwareprüflabor die „Rohversion" der Überwachungssoftware überprüft.[112] A. Veröffentlichung der ErgebnisseDie BfDI hat das Ergebnis ihrer Untersuchung aus dem Jahr 2016 nicht veröffentlicht.[113] Es liegt nur dem BKA und dem BMI vor. Eine öffentliche Kontrolle ist dadurch nur sehr eingeschränkt möglich. Pro futuro sollte der Gesetzgeber die Veröffentlichung der Kernergebnisse der Untersuchungen (soweit nicht zwingend geheimhaltungsbedürftig) – anders als bisher – explizit verankern. B. KontrollinstrumenteSoll die Prüfungsinstanz ihre Aufgaben sachgerecht wahrnehmen können, muss sie den Quellcode der Überwachungssoftware einsehen können und auch darüber hinaus in der Lage sein, effektive Softwaretests (etwa mit Testdaten)[114] durchzuführen.[115] Um dies uneingeschränkt sicherzustellen, sollte der Staat die einzelnen Bausteine der Überwachungssoftware im Idealfall selbst entwickeln.[116] Das BKA hat diesen Weg eingeschlagen: Verschiedene Versionen der eigens entwickelten „Remote Communication Interception Software" (RCIS) sind für die Quellen-TKÜ freigegeben.[117] Daneben setzen die Verantwortlichen aber weiterhin auf proprietäre Software privater Unternehmen[118] – in der Vergangenheit etwa des Anbieters DigiTask.[119] In diesem Fall ist es der Prüfungsinstanz nicht ohne Weiteres möglich, Einblick in den Quellcode zu nehmen. DigiTask etwa wollte ihn nur herausgeben, wenn die Prüfungsinstanz eine Geheimhaltungsvereinbarung unterzeichnet und eine Gebühr entrichtet.[120] Um dem vorzubeugen, hatten Bund und Länder im Jahr 2012 in der „standardisierenden Leistungsbeschreibung" (SLB) für die Quellen-TKÜ eine Transparenzpflicht vorgesehen: Die Anbieter bzw. Hersteller der Software mussten den Quellcode gegenüber der Prüfungsinstanz offenlegen.[121] Die im Jahr 2018 aktualisierte SLB enthält diese Vorgabe demgegenüber nicht mehr.[122] Pro futuro sollte die Rechtsordnung gesetzlich verbürgen, dass eine staatliche Prüfungsinstanz auch den Quellcode einsehen kann.[123] Da die Softwarebestandteile kontinuierlich weiterentwickelt werden, muss eine Kontrollinstanz sie darüber hinaus in festen Zyklen, jedenfalls aber im Anschluss an grundlegende Softwareveränderungen, kontrollieren und Tests vornehmen können, um die einzelnen Softwarekomponenten auf Herz und Nieren zu prüfen.[124] Denkbar ist es auch, der Kontrollinstanz eine Live-Schnittstelle einzurichten, über die sie ein Prüfverfahren mit den jeweils aktuellen Softwaremodulen durchführen kann.[125] 2. Kontrolle der konkreten ÜberwachungsmaßnahmeAls verfahrensrechtliche Schutzvorkehrung gegen eine überschießende Überwachungsreichweite der Quellen-TKÜ hat der Bundesgesetzgeber zwar angeordnet, dass die Behörden die Maßnahme auf der Grundlage des BKAG und der StPO nur vornehmen dürfen, wenn ein Gericht sie anordnet (§ 51 III BKAG, § 100 e I StPO).[126] Wie die fallspezifische Umsetzung und behördliche Konfiguration im Anschluss an die Anordnung erfolgt, unterliegt jedoch keiner unabhängigen technischen Kontrolle.[127] Damit gehen Missbrauchsrisiken einher. Denn die eingesetzte Software ist individuell an den konkreten technischen Rahmen des zu infizierenden Geräts angepasst. Sie unterscheidet sich daher notwendig ein Stück weit von den Programmbausteinen, die nach der Vorabkontrolle freigegeben sind. Eine hinreichende technische Sicherung, die zuverlässig verhindert, dass die eingesetzte Überwachungssoftware unzulässig von der technischen Vorabkonfiguration abweicht, existiert derzeit nicht. Das Kontrollregime sollte zudem darauf reagieren, dass Softwareupdates die zu überwachende Kommunikationssoftware modifizieren können.[128] Denn die Behörde kann die Überwachungssoftware jederzeit durch Aktualisierungen verändern, nachdem diese bereits auf dem System des Betroffenen aktiv ist.[129] Neben der punktuellen Vorabkontrolle ist es deshalb geboten, weitere verfahrensrechtliche Sicherungen während des Überwachungsverfahrens vorzusehen.[130] Ein Schutzbaustein kann darin bestehen, das Vier-Augen-Prinzip gesetzlich zu verankern. Eine zweite Person innerhalb der Behörde kontrolliert dann die Ausführung des Überwachungsprogramms fortlaufend. Allerdings eignet sich dieses Verfahren eher für die Gegenkontrolle einzelner Entscheidungen, etwa Prüfungsentscheidungen – weniger demgegenüber, um einen komplexen und länger andauernden Prozess zu überprüfen. Dafür bietet sich eher eine Funktionstrennung an: Es kann sinnvoll sein, die Anpassung der Software an das konkrete Überwachungsverfahren einer anderen als derjenigen Stelle zuzuweisen, welche die Überwachungsmaßnahme selbst durchführt. Dieser bliebe dann die Möglichkeit versagt, die vorkonfigurierte Software (ohne Beteiligung der anderen Abteilung oder gar ohne neuen gerichtlichen Beschluss) zu verändern. Denkbar ist darüber hinaus (in den Grenzen wirksamen Geheimnisschutzes) eine Kontrolle durch den intern zuständigen Datenschutzbeauftragten oder eine sonstige geeignete Instanz.[131] Externe, punktuelle Kontrollen durch eine eigens für diesen Zweck geschaffene Prüfungseinheit,[132] den BfDI oder das BSI könnten die internen Vorkehrungen flankieren. Der Kontrollinstanz könnte zudem das Recht zustehen, – vergleichbar mit § 100 d IV 4 StPO – eine richterliche Entscheidung herbeizuführen, wenn sie Zweifel an der Rechtmäßigkeit einer Maßnahme hat. 3. Ex-Post-KontrolleA. Nachträgliche gerichtliche KontrolleEin wichtiger Baustein einer grundrechtskonformen Architektur der Quellen-TKÜ ist der wirksame Rechtsschutz. Um eine nachträgliche Kontrolle zu ermöglichen, hat die Behörde Betroffenen nach Abschluss des Eingriffs mitzuteilen, dass eine Quellen-TKÜ stattgefunden hat (§ 101 IV 1 Nr. 3 StPO, § 74 I 1 Nr. 8 BKAG). Beschreiten sie den Rechtsweg, muss das Gericht aber auch in der Lage sein, die Maßnahme en détail nachzuvollziehen. Auch die Strafverteidigung braucht ausreichende Informationen über die Überwachungsmaßnahme, damit ein faires Verfahren möglich ist.[133] Genau aus diesem Grund etablieren die einfachgesetzlichen Regeln bereits eine Protokollpflicht (§ 100 a VI StPO, § 82 I, II Nr. 8 BKAG). Zu protokollieren ist u. a. das eingesetzte technische Mittel (§ 100 a VI 1 Nr. 1 StPO, § 82 I Nr. 1 BKAG). Das einfache Recht verlangt dafür keine detaillierte technische Beschreibung, sondern Angaben, die für ein Gericht oder einen Betroffenen allgemein verständlich sind.[134] Statt der erlangten Daten sind nur Metadaten zu protokollieren, die zuverlässige Rückschlüsse auf die erhobenen Daten ermöglichen (vgl. § 100 a VI Nr. 3 StPO, § 82 I Nr. 3 BKAG).[135] Eine vollständige technische Dokumentation, die etwa Softwarekonfigurationen einschließt, wäre in der Lage, die Überprüfbarkeit – jedenfalls für IT-Sachverständige – zu steigern.[136] Um Rechtssicherheit zu gewährleisten, sollten die Anforderungen an die Dokumentation künftig zumindest in einer Rechtsverordnung verankert sein. Damit von dem Protokolliermechanismus eine möglichst geringe Manipulationsgefahr ausgeht, sollte er unmittelbar in der Software verankert sein.[137] Außerdem ist es denkbar, dass die Software die Protokollierung automatisiert auf einen anderen, sicheren Server ausleitet, auf den die ausführende Stelle selbst keinen Zugriff hat.[138] Selbst dann ist die Protokollierung technisch aber nicht vollständig überprüfbar und bietet daher allein keine hinreichende Gewähr dafür, unbefugte Veränderungen aufzudecken.[139] Dennoch ist sie – im Verbund mit anderen Maßnahmen – eine taugliche zusätzliche verfahrensrechtliche Absicherung. B. Nachträgliche öffentliche KontrolleUm die Überwachungsmaßnahmen für die Öffentlichkeit transparent zu machen, schreibt das einfache Recht bereits heute eine ergänzende Statistik- und Berichtspflicht vor (§ 88 BKAG, § 101b StPO). Auf ihr könnte der Gesetzgeber aufbauen, um die Kontrollmechanismen weiter zu verfeinern. Er sollte beispielsweise eine regelmäßige und für die Öffentlichkeit transparente – insbes. technische – Evaluierung der Quellen-TKÜ verankern.[140] Denn ob sich die Quellen-TKÜ in ihrem begrenztem Rahmen erfolgreich umsetzen lässt, ist an die technischen Voraussetzungen geknüpft, die wiederum einem steten Wandel unterworfen sind. VI. Verpflichtung der Dienstanbieter als bessere Alternative?Je klarer sich abzeichnet, wie grundrechtsdogmatisch anspruchsvoll und technisch schwierig es ist, den verfassungsrechtlichen Anforderungen an eine Quellen-TKÜ zu genügen, um so emsiger läuft die Suche nach Alternativen. Eine Option kann darin bestehen, die Messenger und IP-Telefondienstanbieter in die Pflicht zu nehmen: Der Gesetzgeber könnte sie zwingen, Zugangswege für Sicherheitsbehörden in ihre Kommunikationssoftware (etwa die Verschlüsselungs-Algorithmen) einzubauen. Ganz neu ist der Ansatz in der rechtspolitischen Arena nicht. Die Diskussion darum entflammte bereits im Jahr 1996. Zu jener Zeit ließ sich die Idee, abseits der Übertragungsschnittstellen bei den herkömmlichen Telekommunikationsdienstanbietern an Kommunikationsdaten zu gelangen, noch vergleichsweise einfach in die Tat umsetzen: Anbieter, die verschlüsseln, sollten Hintertüren („Backdoors") vorsehen, die dem Staat direkten Zugriff auf den Klartext erlauben.[141] Im Jahr 2008 verbreiteten sich etwa Hinweise auf ein Schlupfloch, das Skype in sein System eingebaut hatte, um Sicherheitsbehörden die Überwachung zu ermöglichen.[142] Die Enthüllungen Edward Snowdens erhärteten den Verdacht: Zumindest ab dem Jahr 2012 soll Microsoft dem größten Auslandsgeheimdienst der USA, der National Security Agency (NSA), direkten Zugang zu Skype-Anrufen und Metadaten gewährt haben.[143] Daneben standen seinerzeit ein mögliches Verbot starker Verschlüsselungsverfahren, ein behördlicher Genehmigungsvorbehalt sowie eine Pflicht, private Schlüssel[144] zu hinterlegen, zur Debatte.[145] Nachdem die erste Welle solcher Vorschläge abgeebbt war,[146] erlebte die Krypto-Debatte in den letzten Jahren gleichsam eine Springflut.[147] Sie erlangt auch deshalb besondere Aktualität, weil die wachsenden Verschlüsselungsmöglichkeiten, die der Mobilfunkstandard 5G bietet, den Sicherheitsbehörden in Zukunft sogar gänzlich den Weg versperren könnten, Telefongespräche auf herkömmliche Weise abzuhören:[148] Bei einer vollständigen Ende-zu-Ende-Verschlüsselung des mobilen Datenverkehrs haben die Kommunikationsvermittler keinen Zugriff auf den Schlüssel zu dem ausgetauschten Informationsschatz. Weder sie noch staatliche Behörden können ihn entschlüsseln, um ermittlungsrelevante Informationen zu dechiffrieren. Der Idee, den Schlüssel mittels Überwachungssoftware auf dem Endgerät auszulesen,[149] steht aus technischer Hinsicht der Standard Perfect Forward Secrecy (PFS) entgegen, den einige Anbieter inzwischen standardmäßig in der Verschlüsselung verwenden.[150] Den für die jeweilige Verbindung („session") generierten Schlüssel kann ein Dritter auch nicht rückwirkend bei dem Sender oder Empfänger aus einem Protokollmitschnitt gewinnen.[151] Eine nachträgliche Entschlüsselung ist deshalb bereits technisch ausgeschlossen. Vielmehr müsste die Behörde den Schlüssel für jede Verbindung während des laufenden Kommunikationsvorgangs extrahieren, was in der Sache dem Eingriff einer Quellen-TKÜ gleichkäme. Ein Lösungsvorschlag, der trotz Ende-zu-Ende-Verschlüsselung umsetzbar ist, stammt von zwei Mitarbeitern des britischen Geheimdienstes GCHQ: Der Kommunikationsdienstanbieter solle die Möglichkeit vorsehen, einen weiteren Teilnehmer heimlich in einen laufenden Kommunikationsvorgang zuzuschalten, ohne dass dies für die anderen Personen sichtbar ist.[152] Die Methode ähnelt „Man-in-the-Middle-Angriffen", bei denen der Angreifer vortäuscht, der Kommunikationspartner zu sein. Dagegen gibt es allerdings Schutzschilder. So sind beispielsweise Authentifizierungsmechanismen im Einsatz, welche die Sicherheitsnummer des Empfängers prüfen, um sich vor Angriffen zu schützen. Auf einem „Man-in-the-Middle-Angriffen" ähnlichen Konzept beruht auch die Idee, heimlich weitere Geräte (z. B. eine Desktopanwendung) im Namen des Nutzers hinzuzufügen.[153] Ermittlern des BKA soll es auf diese Weise beispielsweise gelungen sein, WhatsApp-Chats mitzulesen: Hatten sie kurzfristig Zugriff auf das Endgerät, konnten sie die Chats mit einer Whats-App-Browser-Version synchronisieren.[154] Authentifizierungsprozesse zu unterbinden, schwächt jedoch die Sicherheitsarchitektur der Kommunikationsanwendung insgesamt und kann das Vertrauen der Nutzer untergraben. Dieses Dilemma zieht sich wie ein roter Faden durch die Verschlüsselungsdebatte: Wo auch immer die Anbieter Softwareveränderungen vornehmen, um Kommunikationsdaten an die Sicherheitsbehörden auszuleiten, beeinträchtigen sie die Datensicherheit aller Nutzer auch gegenüber Dritten, die eine solche Sicherheitslücke etwa für kriminelle oder Spionagezwecke nutzen können. Vorzugswürdig erscheint es deshalb, dass der Anbieter eine geschwächte Softwareversion nur dem Betroffenen – etwa über ein Update – zuspielt. Dadurch sinkt aber zugleich das Vertrauen in Softwareupdates, die für die IT-Sicherheit große Bedeutung haben. Die US-Regierung versucht unterdessen, das soziale Netzwerk Facebook (ohne ein konkretes technisches Verfahren zu dekretieren) gerichtlich dazu zu bewegen, seine Software so zu verändern, dass es auf Anfrage Kommunikationsdaten herausgeben kann.[155] In eine ähnliche Richtung geht eine Vereinbarung der Five-Eyes-Staaten[156] vom August 2018: Sie fordern die Kommunikationsanbieter dazu auf, freiwillig Zugangswege für Sicherheitsbehörden zu etablieren, und kündigen anderenfalls Zwangsmaßnahmen an.[157] Australien ist insoweit noch einen Schritt weiter gegangen: In Down Under dürfen Behörden Anbieter seit Dezember 2018 zwingen, Funktionen einzuführen, die eine Kommunikationsüberwachung ermöglichen.[158] Ebenso fällt indischen Behörden unterdessen das Recht zu, die Anbieter zu verpflichten, an der Überwachung und Entschlüsselung der Kommunikationsinhalte mitzuwirken.[159] In Brasilien haben Behörden WhatsApp sogar kurzerhand gesperrt, als das Unternehmen sich weigerte, Kommunikationsdaten herauszugeben.[160] Auch die EU-Kommission erwägt in ihrer neuen Sicherheitsstrategie, Messenger dazu zu verpflichten, die Kommunikation ihrer Nutzer, auch wenn sie verschlüsselt ist, aktiv nach sexuellem Kindesmissbrauch zu durchsuchen und Funde zu melden.[161] Der Ministerrat möchte noch weitergehen: Als Reaktion auf die islamischen Terroranschläge in Nizza sowie Wien plant er ein Gesetzespaket, das Anbieter verpflichtet, den Zugriff auf verschlüsselte Kommunikation zu ermöglichen.[162] Die Bundesregierung hat es bislang stets ausgeschlossen, Anbieter gesetzlich zu verpflichten, Schlüssel herauszugeben oder Hintertüren zu implementieren. Denn ihre Kryptopolitik verfolgt das erklärte Ziel, Verschlüsselungsmechanismen zu stärken, statt das Vertrauen der Nutzer in die IT-Sicherheit zu schwächen.[163] Gleichwohl hat das BMI zwischenzeitlich einen Gesetzesentwurf vorgelegt, der vorsieht, dass Messenger-Dienste auf richterliche Anordnung Kommunikationsinhalte unverschlüsselt an Behörden weiterleiten müssen.[164] Die Anbieter sollen ihre Software umgestalten, um den behördlichen Anfragen zu entsprechen. Damit der Betreiber selbst auf verschlüsselte Kommunikationsdaten im Klartext zurückgreifen kann, müsste er aber eine Schwachstelle in sein System implementieren. Die Softwareanbieter müssten dann offiziell verlauten lassen, sichere Verschlüsselungsverfahren zu verwenden, heimlich aber Softwareveränderungen vornehmen. Das schwächt nicht nur das Vertrauen der Nutzer, sondern öffnet auch Missbrauchstüren, die unbefugte Dritte ausnutzen könnten.[165] Es droht nicht zuletzt solche Anbieter vom Markt zu verdrängen, die aus technischen Gründen keine Schwachstellen einbauen können – entweder weil sie keinen zentralen Betreiber haben oder beispielsweise wie Signal quelloffen sind. Wieder sieht sich der Staat in einem Dilemma gefangen. Denn beide Softwaremerkmale – Open Source und verteilte Architektur – sollen die IT-Sicherheit verbürgen und sind daher grundsätzlich im Interesse des Gemeinwohls.[166] Gegenüber dem Weg, die Kommunikationsanbieter zu verpflichten, ihr Sicherheitsversprechen zu brechen, ist im Ergebnis die Quellen-TKÜ vorzuziehen. Denn unterbindet oder schwächt der Staat global starke Verschlüsselungsmechanismen, gefährdet er die IT-Sicherheit strukturell – während die Quellen-TKÜ, wenn sie im Einzelfall in gesetzlich kontrolliertem Rahmen zur Anwendung kommt, immerhin „nur" die IT-Sicherheit einzelner Systeme oder Programme betrifft.[167] Statt einer Alternative schlägt ein Entwurf des BMI, der die Quellen-TKÜ den Nachrichtendiensten erlauben soll, nunmehr einen neuen Weg vor, um das Endgerät mit der Überwachungssoftware zu infiltrieren: Telekommunikationsdienstanbieter sollen die Installation „durch Unterstützung bei der Umleitung von Telekommunikation […] ermöglichen".[168] Da der Datenverkehr dann über Computer der Nachrichtendienste geleitet wird, bevor er an den Adressaten geht, lässt sich die Überwachungssoftware, wenn der Datenverkehr unverschlüsselt ist,[169] unbemerkt einschleusen. Allerdings hat auch dieses Vorgehen einen Haken: Es droht ebenso generell das Vertrauen der Nutzer in die Integrität der Kommunikationsdaten zu unterminieren. VI. FazitDie verschlüsselte Kommunikation via Smartphone ist längst zu einer wichtigen Zielscheibe polizeilicher Ermittlungstätigkeit avanciert. Aus der Perspektive der Ermittler ruft sie mit besonderer Schärfe die Frage nach der Waffengleichheit zwischen Straftätern und ihren Verfolgern in der digitalen Welt auf den Plan. Denn ermittlungstaktisch relevante Informationen via Quellen-TKÜ abzugreifen, ist ebenso grundrechtssensibel wie technisch und rechtlich herausfordernd: Wenn sich Verdachtspersonen der technischen Möglichkeiten der Ende-zu-Ende-Verschlüsselung bedienen, um E-Mails auszutauschen, per (Video-)Telefonie miteinander zu sprechen oder sich Nachrichten via Messenger zuzuschicken, kann eine Behörde die Kommunikationsinhalte grundsätzlich nur auf dem Endgerät des Nutzers im Klartext abfangen. Um unentdeckt zur Quelle der Ermittlungsweisheit zu gelangen, verbleibt der physische Zugang zum IT-Gerät nur ausnahmsweise als Weg der Wahl. Denn es ist mit erheblichem Aufwand und Risiken verbunden, das Endgerät einer Zielperson – etwa im Rahmen einer Kontrolle bei der Flugabfertigung – zu beschlagnahmen, um darauf heimlich eine Überwachungssoftware zu installieren. Dass gängige Endgeräte, die verdächtige Personen zur Kommunikation verwenden, an das Internet angeschlossen sind, bietet ermittlungstaktisch dagegen geradezu ideale Voraussetzungen, um versteckt aus der Ferne auf das Endgerät zuzugreifen. Sicherheitslücken in der verwendeten Soft- und Hardware, von denen der Nutzer nichts ahnt, und Täuschungsmanöver (etwa durch einen „verseuchten" E-Mail-Anhang) öffnen IT-Fachleuten in der Regel als praktikable Instrumente das Tor zur privaten Kommunikationswelt des Einzelnen. Sie auszunutzen, versetzt den Staat allerdings in ein grundrechtliches und ethisches Dilemma. Denn sein Interesse daran, Sicherheitslücken aufrechtzuerhalten, um die Endgeräte einer Zielperson infiltrieren zu können, läuft seiner Verpflichtung, die Bürger vor IT-Sicherheitsrisiken zu schützen, diametral zuwider. Sollen die Vorschriften zur Quellen-TKÜ verfassungsgemäß sein, sind daher gesetzliche Rahmenbedingungen erforderlich, die begrenzen, in welchem Umfang der Staat Sicherheitslücken ausnutzen darf. Auf verfassungsrechtlicher Ebene hat das BVerfG eine klare Grenzlinie gezogen: Die Quellen-TKÜ darf nur laufende Kommunikationsvorgänge erfassen. Was dies für die Überwachung von Messengern wie Signal oder WhatsApp bedeutet, wenn sie die Kommunikationsdaten über den technischen Übertragungsvorgang hinaus verschlüsseln, ist jedoch weniger klar. Um die verfassungsrechtliche Trennlinie zwischen dem Fernmeldegeheimnis und dem IT-Grundrecht zu wahren, sollte „laufende Kommunikation" sich nicht auf den Übertragungs-, sondern auf den vor- oder nachgelagerten Ver- oder Entschlüsselungsvorgang beziehen. Denn die sichere Ende-zu-Ende-Verschlüsselung beendet die übermittlungstypische Gefährdungslage, auf die sich der Schutz des Fernmeldegeheimnisses erstreckt. „Laufend" ist die Kommunikation daher noch im ersten bzw. letztmöglichen Moment, in dem unverschlüsselte Daten vorliegen. Die Ermächtigung des Gesetzgebers, den Ermittlungsbehörden in § 100 a I 3 StPO zu erlauben, auf gespeicherte Kommunikationsvorgänge zuzugreifen, die Gegenstand eines Übertragungsvorgangs waren, um verschlüsselte Messenger-Kommunikation abgreifen zu können, steht mit dem GG nicht im Einklang. Sie lässt sich auch nicht verfassungskonform auslegen. Denn der historische Gesetzgeber wollte bewusst den Zugriff auf archivierte Kommunikationsdaten gestatten, die zwischen Anordnungszeitpunkt und Inbetriebnahme der Überwachungssoftware erfolgte (§ 100 a V 1 Nr. 1 b StPO). Selbst wenn die Quellen-TKÜ in ihrem normativen Anspruch archivierte Inhalte aus ihrem Zulässigkeitsradius ausgrenzt, bannt sie noch nicht hinreichend sicher die Gefahr, dass der Staat mehr als nur die laufenden Kommunikationsvorgänge ausliest. Die Kontrollmechanismen müssen das Restrisiko, dass eine Behörde auch auf vergangene Kommunikation oder private Bilder auf dem Speichermedium (und damit in der ausschließlichen Herrschaftssphäre des Grundrechtsträgers) zugreifen kann, in verfassungsrechtlich verantwortbare Bahnen lenken. Dem parlamentarischen Gesetzgeber kommt die Aufgabe und verfassungsrechtliche Pflicht zu, die Leitplanken für eine verhältnismäßige Befugnis zur Quellen-TKÜ rechtssicher und nachvollziehbar abzustecken. Bereits die gesetzliche Ermächtigungsnorm muss vorzeichnen, wie eine Quellen-TKÜ technisch umzusetzen ist[170] – etwa technische Funktionalitäten umreißen, die geeignet sind, um ausschließlich laufende Kommunikation zu überwachen.[171] Aus den verfügbaren technischen Möglichkeiten sollte die Behörde zudem stets diejenige Methode auswählen müssen, die ausreichend zuverlässig gewährleistet, dass sie lediglich die laufenden Kommunikationsvorgänge überwacht. In den Ermächtigungsnormen des BKAG und der StPO fehlen aber bislang hinreichende normative Rahmenbedingungen dafür, wie die Quellen-TKÜ konkret technisch und organisatorisch umzusetzen ist. Ausdrücklich untersagt sein sollte den Behörden, Screenshots und Keylogger zu nutzen. Daneben sollten umfassende verfahrensrechtliche Vorkehrungen treten,[172] die nachprüfbar sicherstellen, dass die Konfiguration der Software den rechtlichen Vorgaben tatsächlich entspricht. Die einzelnen Bestandteile der Überwachungssoftware sollten insbes. vorab ein gesetzlich vorgesehenes Prüfungsverfahren durchlaufen müssen. Darüber hinaus sollte auch der konkrete Überwachungsprozess Kontrollmechanismen unterliegen – etwa einer Funktionstrennung zwischen ausführender und konfigurierender Stelle. Um eine effektive nachträgliche Kontrolle, insbesondere durch Gerichte, zu ermöglichen, sollte der Gesetzgeber die Programmabläufe einer Protokollierungspflicht auf getrennten Servern unterwerfen. Nicht zuletzt sollte er bereits vorhandene Erfahrungen und Best Practices der Ermittlungsbehörden, die sicherstellen, dass die Quellen-TKÜ tatsächlich auf die Überwachung laufender Kommunikation beschränkt ist, in einen konkreten Ausgestaltungsrahmen einbinden. Der Gesetzgeber ist gut beraten, die vielen offenen rechtlichen, organisatorischen und technischen Fragen einer rechtssicheren Antwort zuzuführen, bevor er seinen – gegenwärtig gehegten – Plan realisiert, die Befugnis zur Quellen-TKÜ auf die Nachrichtendienste auszuweiten.[173] Denn anderenfalls erschließt sich das Handlungsinstrumentarium eine neue Dimension: Während die Befugnisse des BKA und der StPO unter Richtervorbehalt stehen (§ 51 III BKAG, § 100 e I StPO), operieren die Nachrichtendienste grundsätzlich im Geheimen[174]. Die diskutierten verfahrensrechtlichen Kontrollmechanismen wirken bei ihnen daher nur begrenzt. So bleibt es im Ergebnis ein höchst anspruchsvolles Unterfangen, die Quellen-TKÜ verfassungskonform umzusetzen. Bislang erfreut sie sich in der Vollzugspraxis noch keiner großen Beliebtheit – nicht zuletzt aufgrund der erheblichen technischen Umsetzungshürden, insbes. dem hohen Aufwand beim Aufspüren einer Sicherheitslücke und der heimlichen Infiltration des konkreten Endgeräts.[175] Das macht die Quellen-TKÜ zwar noch nicht zu einem Ermittlungs-Placebo. Sie bestätigt aber die alte Erkenntnis Leonardo da Vincis: „Die meisten Probleme entstehen bei ihrer Lösung." Fussnoten

https://ift.tt/2My7LzI Technik |

| Mit gesamter Familie: Robbie Williams zieht in die Schweiz! - Promiflash.de Posted: 05 Feb 2021 11:44 PM PST Robbie Williams (46) wandert aus! Bereits im vergangenen Jahr verbrachte der Weltstar einige Monate mit seiner Frau Ayda Field (41) und den vier gemeinsamen Kindern in der Schweiz, um der aktuellen Gesundheitskrise zu entfliehen. Dort hat es dem Musiker offenbar gut gefallen. Denn nun kehrt Robbie seiner Wahlheimat Kalifornien in den USA den Rücken zu und hat in der Schweiz ein luxuriöses Anwesen gekauft! Laut der britischen The Sun hat der Sänger für sich und seine Familie kürzlich ein riesiges Anwesen mitten im Grünen direkt am Genfer See erworben. Dafür greife der Ex-Take That-Star auch gerne tief in die Tasche: Die 356-Quadratmeter-Villa samt riesigem Garten und Außenpool koste den Briten schlappe 27 Millionen Euro! Auch im exklusiven Golfklub de Genève sei Robbie bereits Mitglied. Dort soll ihm auch der Schweizer Unternehmer Nicolas Brunschwig das imposante Anwesen vermittelt haben. Doch was ist der Grund für den plötzlichen Umzug der Williams? Aus dem nahen Umfeld des Popstars heißt es, dass die Familie vor allem das entspannte Lebensgefühl der Schweizer, die umliegenden Seen und die wunderschöne Naturlandschaft schätzt.

https://ift.tt/3tvGcHR Unterhaltung |

| Hertha BSC: Sami Khedira glücklich über sein Comeback in der Bundesliga - t-online.de Posted: 05 Feb 2021 11:42 PM PST  Er strahlte Ruhe am Ball aus und zeigte bereits seine Qualität. Sami Khedira gab am Freitagabend sein Debüt für den Hauptstadtklub gegen die Bayern. Danach schwärmte er über sein Comeback in der Bundesliga. Sami Khedira zog die dicke blaue Hertha-Jacke über und lächelte zufrieden. Endlich hatte der Rio-Weltmeister wieder auf dem Platz gestanden und Fußball gespielt, endlich war er zurück in der Bundesliga. "Es war kurz, aber unheimlich gut", sagte Khedira nach seinem Debüt für Hertha BSC: "Alleine wieder im Stadion zu sein und gebraucht zu werden. Ich bin sehr, sehr froh und glücklich, bei der Mannschaft zu sein." Strahlte als FührungsfigurIn der 81. Minute war der gebürtige Stuttgarter im Heimspiel gegen Rekordmeister Bayern München (0:1) eingewechselt worden. Die Niederlage verhinderte der 33-Jährige nicht. Dennoch deutete er die Qualitäten bereits an, für die ihn die Berliner bis zum Saisonende verpflichtet haben. Am Ball strahlte er im Mittelfeldzentrum Ruhe aus, auch als Führungsfigur trat er in Erscheinung. In der Nachspielzeit holte sich Khedira nach einer Diskussion mit Schiedsrichter Robert Schröder die erste Gelbe Karte ab. Mit dem Ergebnis war Khedira "natürlich nicht zufrieden", denn "das zählt am Ende." Khedira hatte bei Juventus Turin unter Trainer Andrea Pirlo keine Rolle mehr gespielt, durfte nur noch mittrainieren. "Ich weiß, dass ich Trainingseinheiten und Spielzeit brauche. Es war für mich eine schwierige Zeit", sagte Khedira, der sich als Teamplayer versteht: "Es ist keine One-Man-Show. Ich füge mich hier zu 100 Prozent ein." Artikel von & Weiterlesen ( Hertha BSC: Sami Khedira glücklich über sein Comeback in der Bundesliga - t-online.de )https://ift.tt/3jn6mb3 Sport |